Ein IT-Wiederherstellungsplan (Plan für die Disaster Recovery) ist ein wichtiger Bestandteil der IT-Sicherheit (Cyber Security) in KMU, denn Ausfälle der Unternehmens-IT oder Datenverluste können ein Unternehmen empfindlich treffen. Mit einem solchen Plan ist ein KMU in der Lage, bei Eintritt von IT-Krisensituationen ihre Geschäftskontinuität aufrecht zu erhalten oder in kürzester Zeit wieder zu gewährleisten. In gewissen Fällen kann die rasche Wiederherstellung der IT-Betriebsbereitschaft gar das Überleben eines Unternehmens sichern. Treten IT-Krisensituationen auf, ist es für ein KMU entscheidend, dass es die Betriebsbereitschaft oder vermisste Daten in kürzester Zeit wiederherstellen kann.

Ein robuster Disaster-Recovery-Plan zur Sicherung der unternehmerischen Kontinuität (Business Continuity) schützt KMU vor geschäftlichen Einbussen oder Reputationsschäden. Die nachfolgenden sechs Punkte eines Wiederherstellungsplans unterstützen KMU bei der Vorbereitung einer strukturierten Vorgehensweise, um wirkungsvoll auf IT-Zwischenfälle reagieren zu können und die Geschäftskontinuität aufrecht zu erhalten.

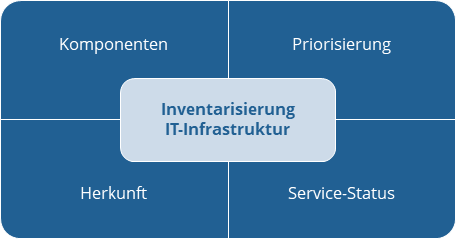

1. Inventarisierung

Eine wichtige Voraussetzung für einen zielführenden Disaster-Recovery-Plan ist der Überblick über die gesamte im Unternehmen eingesetzte IT-Hardware und -Software. Der vollständige Bestand wird in einer Inventarliste erfasst. Diese gibt Aufschluss darüber, welche Hardware- und Software-Komponenten im Einsatz sind, welche Bedeutung die einzelnen Komponenten für das Kerngeschäft haben (Priorisierung), welcher Hersteller oder Verkaufskanal das einzelne Element geliefert hat (Herkunft) sowie die jeweils getroffenen Service-Vereinbarungen mit dem Anbieter der Komponente. Damit lassen sich im Ernstfall die vereinbarten Reaktionszeiten überblicken oder allfällige «Reaktionszeitlücken» frühzeitig erkennen und mit Serviceverträgen schliessen.

Abbildung 1: Elemente der IT-Inventarisierung

2. Risikoanalyse

In einer Risikoanalyse werden verschiedene Störungs- und Krisenszenarien durchgespielt, mit denen ein KMU konfrontiert sein könnte. Dabei wird eingeschätzt, welche Teile der IT-Infrastruktur oder Software ausfallen können. Insbesondere sind auch die aktuellen Backupprozesse im Kontext des jeweils möglichen Zwischenfalls zu bewerten – so hat etwa ein breit angelegter Malware-Angriff eine andere Bedeutung für die Datensicherungsstrategie als ein Wasserschaden oder ein Brand an einem einzelnen Standort.

Im Anschluss wird festgelegt, welches die maximale akzeptable Zeitdauer für ein Unternehmen ist, in der bestimmte Anwendungen, Systeme oder Daten nicht zur Verfügung stehen (Recovery Time Objective RTO) und wieviel Datenverlust ein Unternehmen maximal tolerieren kann (Recovery Point Objective RPO). Die Werte von RTO und RPO haben unmittelbare Konsequenzen auf den Wiederherstellungsplan und den Umfang der dazu notwendigen Sicherheitsinfrastruktur. Je nach Geschäftsmodell können RTO oder RPO im Extremfall auch den Wert Null aufweisen.

3. Disaster-Recovery-Team

Zusätzlich zu ihrer angestammten Rolle im Unternehmen sollen in jedem KMU einige ausgewählte Mitarbeitende Teil eines schlagkräftigen Disaster-Recovery-Teams sein. Dieses Team steuert und koordiniert im Krisenfall die Umsetzung des Wiederherstellungsplans. Es sorgt zudem dafür, dass der Plan regelmässig aktualisiert und getestet wird.

4. Kommunikationsplan

Während der Wiederherstellung der IT-Betriebsbereitschaft im Krisenfall sorgt ein klarer Kommunikationsplan für den zeitnahen Informationsfluss an die verschiedenen Anspruchsgruppen. Je nach Geschäftsmodell und Situation richtet sich die Kommunikation ausschliesslich intern an das Personal oder zusätzlich auch an Kunden, Handel und Lieferanten. Besteht ein öffentliches Interesse am Unternehmen oder dem spezifischen Krisenfall, sind auch die Medien miteinzubeziehen.

5. Dokumentation

Zu einem vollständigen Wiederherstellungsplan gehören schriftlich dokumentierte Anleitungen. Diese beschreiben Schritt für Schritt die Vorgehensweise der jeweiligen IT-Wiederherstellung und sollen die wichtigsten Informationen und die auszuführenden Massnahmen enthalten. Dabei ist zu berücksichtigen, dass die unterschiedlichen Szenarien eines möglichen Ernstfalls konkret und für jedermann verständlich beschrieben werden.

6. Tests

Damit im IT-Ernstfall die Betriebsbereitschaft oder die Datensicherheit des Unternehmens rasch wiederhergestellt werden kann, muss der Disaster-Recovery-Plan aktuell und funktionsfähig sein. Dazu testet das Disaster-Recovery-Team den Plan periodisch, aktualisiert diesen gemäss der Entwicklung der IT-Infrastruktur und hält die Dokumentation auf dem neuesten Stand.

Mit periodischen Tests des Wiederherstellungsplans vergewissert sich ein Unternehmen, dass die geplanten Prozesse unter realen Krisenbedingungen funktionieren und die Reaktionen der Mitarbeitenden die beabsichtigte Wirkung zeigen.

Für KMU, die den Wiederherstellungsplan vollständig mit eigenen Ressourcen umsetzen, ist es wichtig, laufend auf dem aktuellen Stand der IT-Technologie zu bleiben, um den Disaster-Recovery-Plan effizient umsetzen zu können. Sie sollen in der Lage sein den notwendigen Erneuerungsbedarf der IT-Infrastruktur einschätzen zu können und wichtige Entscheidungen wie etwa zum Kauf schnellerer Server oder zum Speichern der Daten an sichereren Standorten selbständig vorzunehmen. Gleichzeitig bleibt es wichtig, nebst der Erstellung des Wiederherstellungsplans, rund um die IT Security präventive Vorkehrungen zu treffen. Dadurch werden IT-Ausfälle oder Datenverluste vermieden und damit das eigentliche Risiko von Krisensituationen minimiert.

Titelbild: Shutterstock